关于轿车,有许多种进犯途径:OBD 盒子、WI-FI、蓝牙、车机 APP、车联网渠道……它们都要经由 CAN 总线进行操控。假如 CAN 总线不安全,这样的轿车就能够遭到“狗带”般的进犯——你拿着车钥匙也没用,这车现在归于操控了 CAN 总线的黑客。

破解特斯拉的第一人,360车联网安全中心工程师刘健皓又造出“全能车破解器”:正儿八经买的一辆新车,能够垂手可得地被他开走?!其实,在11月,刘健皓就展现了这一酷炫的技能。360 公司大楼下列阵了二十几台豪车,使用奥秘的技能,刘健皓和团队轻松逐个破解了这些车。

这次,他便是来具体解密——他是怎么做到的。

CAN 总线留下的 BUG

全部风险的源头是因为轿车的CAN总线规划。

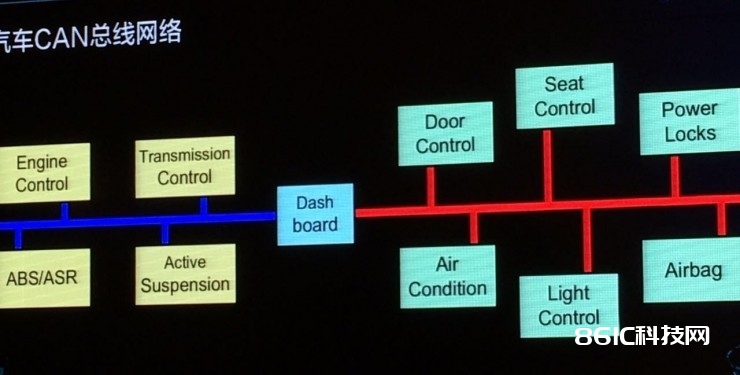

CAN 是操控器局域网络 ( Controller Area Network ) 的简称,是在1986 年,由以研制和出产轿车电子产品着称的德国 BOSCH 公司开发的,并终究成为国际标准(ISO 11898),是国际上使用最广泛的现场总线之一。

关于轿车,有许多种进犯途径:OBD 盒子、WI-FI、蓝牙、车机 APP、车联网渠道……它们都要经由 CAN 总线进行操控。假如 CAN 总线安全,那么即便黑客使用上述途径,对车耍把戏,轿车全体安全仍是能够被确保,这些把戏都仅仅是“文娱”罢了。可是,假如 CAN 总线不安全,这样的轿车就能够遭到“狗带”般的进犯——你拿着车钥匙也没用,这车现在归于操控了 CAN 总线的黑客。

怎么护卫 CAN 总线的安全,要从 CAN 总线的结构说起。

故事是这样开端的,好久好久以前……

传统的轿车线束结构是这样:许多操控器链接在一个东西上,操控器之间或许还会相互搅扰……

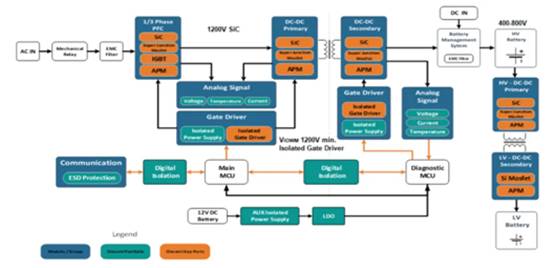

直到有一天,人们忍不了了,规划出一个总线架构,就像沟通机相同,全部 ECU (电子操控单元)都要经过这个“沟通机”:沟通信息,和谐指令。

可是,现在看来,CAN 总线还有几个丧命的进犯点:

1.它遵照 CSMA/CD 的沟通方法,在任何一个节点搭上总线,都能够看到总线的数据,所以黑客只需找到一个点攻破,就能够看到车内全部数据;

2.它支撑多路拜访,网络上全部节点接纳数据都经过一条总线,全部数据都在一条线上,发的数据是播送的,所以能够看到许多操控器发的操控指令,假如操控指令是明文,那么就能够经过重放的方法操控轿车的一些设备;

3.它有一个抵触检测机制,全部节点在发送数据的过程中,会不断检测所发送的数据,防备与其它节点发生抵触,因为这样的机制,只需一直在传统线中发送数据,就能够导致 CAN 总线拒绝服务,车上任何操控器都没有反响。

刘健皓介绍,只需知道 CAN 总线的数据、ID、发送周期,那么黑客就能够经过重放来判别某个操控功用。

所以,对 CAN 总线的进犯其实非常风险,能够偷听总线数据、假造协议,施行重放进犯和拒绝服务进犯。这意味着,假如做了这些动作,车处于极度风险中。 全能车破解器真的能破解全部车?