本文发表于Linux Format magazine杂志,作者从技能深度上解说了Linux Kernel是怎么作业的。信任对Linux开发者来说有不小的协助。

牛津字典中对kernel一词的界说是:较软的、一般是一个坚果可食用的部分。当然还有第二种界说:某个东西中心或许最重要的部分。对Linux来说,它的Kernel无疑归于第二种解说。让咱们来看看这个重要的东西是怎么作业的,先从一点理论说起。

广义地来说kernel便是一个软件,它在硬件和运转在核算机上的运用程序之间供给了一个层。严厉点从核算机科学的视点来说,Linux中的Kernel指的是Linus Torvalds在90年代初期写的那点代码。

一切的你在Linux各版别中看到的其他东西–Bash shell、KDE窗口办理器、web浏览器、X服务器、Tux Racer以及一切的其他,都不过是运转在Linux上的运用罢了,而不是操作体系本身的一部分。为了给咱们一个愈加直观的感觉,我来举个比方,比方 RHEL5的装置大概要占有2.5GB的硬盘空间(详细多大当然视你的挑选装置来定),在这其间,kernel以及它的各个模块组件,只要47MB,所占份额约为2%。

在kernel内部

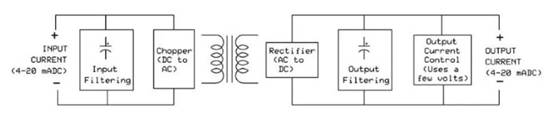

那么kernel究竟是怎么作业的呢?如下面的图表。Kernel经过许多的进入端口也便是咱们从技能视点所说的体系调用,来使得运转在它上面的运用程序可用。Kernel运用的体系调用比方读和写来供给你硬件的笼统(abstraction)。

从程序员的视角来看,这些看起来仅仅一般的功用调用,可是实践上体系调用在处理器的操作形式上,从用户空间到Kernel空间有一个显着的切换。一起,体系调用供给了一个Linux虚拟机,能够被以为是对硬件的笼统。

Kernel供给的更显着的笼统之一是文件体系。举例来说,这儿有一段短的程序是用C写的,它翻开了一个文件并将内容复制到规范的输出:

#include fcntl.h>

int main()

{

int fd, count; char buf[1000];

fd=open(mydata, O_RDONLY);

count = read(fd, buf, 1000);

write(1, buf, count);

close(fd);

}

在这儿,你能够看到四个体系调用的比方:翻开、读、写和封闭。不谈这段程序语法的细节,重点是:经过这些体系调用Linux Kernel供给了一个文件的幻觉,而实践上它不过是一堆数据有了个姓名,这样一来你就不用去与硬件底层的仓库、分区、头和指针、分区等交涉了,而是直接以比方中的办法与硬件沟通,这也便是咱们所说的笼统(abstraction),将底层的东西以更易懂的办法表达出来。

台前幕后

体系文件是Kernel供给的较为显着的一种笼统。还有一些特性不是这么的显着,比方进程调度。任何一个时刻,都或许有好几个进程或许程序等待着运转。 Kernel的时刻调度给每个进程分配CPU时刻,所以就一段时刻内来说,咱们会有种幻觉:电脑同一时刻运转好几个程序。这是别的一个C程序:

#include stdlib.h>

main()

{

if (fork()) {

write(1, Parentn, 7);

wait(0);

exit(0);

}

else {

write(1, Childn, 6);

exit(0);

}

}

在这个程序中创立了一个新进程,而本来的进程(父进程)和新进程(子进程)都编写了规范输出然后完毕。留意体系调用fork(), exit() 以及 wait()履行程序的创立、完毕和各自同步。这是进程办理和调度中最典型的简略调用。

Kernel还有一个愈加不易见到的功用,连程序员都不易发觉,那便是存储办理。每个程序运转得都如同它有个自己的地址空间来调用相同,实践上它跟其他进程相同同享核算机的物理存储,假如体系运转的存储过低,它的地址空间乃至会被磁盘的交互区暂时寄用。存储办理的别的一个方面是避免一个进程拜访其他进程的地址空间–关于多进程操作体系来说这是很必要的一个防范措施。

Kernel相同还装备网络链接协议比方IP、TCP和UDP等,它们在网络上供给机器对机器(machine-to-machine)和进程对进程(process-to-process)的通讯。这儿又会形成一种假象,即TCP在两个进程之间供给了一个固定衔接–就如同衔接两个电话的铜线相同,实践中却并没有固定的衔接,特别的引证协议比方FTP、DNS和HTTP是经过用户级程序来施行的,而并非Kernel的一部分。

Linux(像之前的Unix)在安全方面口碑很好,这是由于Kernel盯梢记录了每个运转进程的user ID和group ID,每次当一个运用妄图拜访资源(比方翻开一个文件来写入)的时分,Kernel就会核对文件上的拜访答应然后做出答应/制止的指令。这种拜访操控形式终究对整个Linux体系的安全效果很大。

Kernel还供给了一大套模块的调集,其功用包含怎么处理与硬件设备沟通的许多细节、怎么从磁盘读取一个分区、假如从网络接口卡获取数据包等。有时咱们称这些为设备驱动。

模块化的Kernel

现在咱们队Kernel是做什么的已经有了一些了解,让咱们再来简略看下它的物理组成。前期版别的Linux Kernel是整体式的,也便是说一切的部件都静态地衔接成一个(很大的)履行文件。

相比较而言,现在的Linux Kernel是模块化的:许多功用包含在模块内,然后动态地载入kernel中。这使得kernel的内核很小,并且在运转kernel时能够不用reboot就能载入和代替模块。

Kernel的内核在boot time时从坐落/boot 目录的一个文件加载进存储中,一般这个/boot 目录会被叫做KERNELVERSION,KERNELVERSION与kernel版别有关。(假如你想知道你的kernel版别是什么,运转指令行显现体系信息-r。)kernel的模块坐落目录/lib/modules/KERNELVERSION之下,一切的组件都会在kernel装置时被复制。

办理模块

大部分情况下,Linux办理它的模块不需求你的帮助,可是假如必要的时分有指令行能够来手动查看和办理模块。比方,为了查清楚当时究竟哪个模块在载入kernel。这儿有一个输出的比方:

# lsmod

pcspkr 4224 0

hci_usb 18204 2

psmouse 38920 0

bluetooth 55908 7 rfcomm,l2cap,hci_usb

yenta_socket 27532 5

rsrc_nonstatic 14080 1 yenta_socket

isofs 36284 0

输出的内容包含:模块的姓名、巨细、运用次数和依靠于它的模块列表。运用次数对避免卸载当时活泼的模块十分总要。Linux只答应运用次数为零的模块被移除。

你能够运用modprobe来手动加载和卸载模块,(还有两个指令行叫做insmod和rmmod,但modprobe更易于运用由于它主动移除了模块依靠)。比方lsmod的输出在咱们的电脑上显现了一个名叫isofs的卸载模块,它的运用次数是零并且没有依靠模块,(isofs是一个模块,它支撑CD 上运用的ISO体系文件格局)这种情况下,kernel会答应咱们卸载模块:

# modprobe -r isofs

现在,isofs不再显现在Ismod的输出中,kernel由此节省了36,284字节的存储。假如你放入CD并且让它主动装置,kernel将主动从头载入isofs模块,并且isofs的运用次数增加到1次。假如这时分你还企图移除模块,就不会成功了由于它正在被运用:

# modprobe -r isofs

FATAL: Module isofs is in use.

Lsmod仅仅列出了当时被载入的模块,modprobe则将列出一切可用的模块,它实践上输出了/lib/modules/KERNELVERSION目录下一切的模块,名单会很长!

实践上,运用modprobe来手动加载一个模块并不常见,但的确能够经过modprobe指令行来对模块设置参数,例如:

# modprobe usbcore blinkenlights=1

咱们并不是在创立blinkenlights,而是usbcore模块的实参数。

那么怎么知道一个模块会承受什么参数呢?一个比较好的办法是运用modinfo指令,它列出了关于模块的种种信息。这儿有一个关于模块snd-hda-intel的比方

# modinfo snd-hda-intel

filename: /lib/modules/2.6.20-16-generic/kernel/sound/pci/hda/snd-hda-intel.ko

description: Intel HDA driver

license: GPL

srcversion: A3552B2DF3A932D88FFC00C

alias: pci:v000010DEd0000055Dsv*sd*bc*sc*i*

alias: pci:v000010DEd0000055Csv*sd*bc*sc*i*

depends: snd-pcm,snd-page-alloc,snd-hda-codec,snd

vermagic: 2.6.20-16-generic SMP mod_unload 586

parm: index:Index value for Intel HD audio interface. (int)

parm: id:ID string for Intel HD audio interface. (charp)

parm: model:Use the given board model. (charp)

parm: position_fix:Fix DMA pointer (0 = auto, 1 = none, 2 = POSBUF, 3 = FIFO size). (int)

parm: probe_mask:Bitmask to probe codecs (default = -1). (int)

parm: single_cmd:Use single command to communicate with codecs (for debugging only). (bool)

parm: enable_msi:Enable Message Signaled Interrupt (MSI) (int)

parm: enable:bool

对咱们来说比较有爱好的以parm最初的那些部分:显现了模块所承受的参数。这些描绘都比较简明,假如想要更多的信息,那就装置kernel的源代码,在相似于/usr/src/KERNELVERSION/Documentation的目录下你会找到。

里边会有一些风趣的东西,比方文件/usr/src/KERNELVERSION/Documentation/sound/alsa/ALSA- Configuration.txt描绘的是被许多ALSA声响模块供认的参数;/usr/src/KERNELVERSION /Documentation/kernel-parameters.txt这个文件也很有用。

前几天在Ubuntu论坛有一个比方,说的是怎么将参数传递到一个模块(详见https://help.ubuntu.com/community /HdaIntelSoundHowto)。实践上问题的关键是snd-hda-intel参数在正确驱动声响硬件时需求一点操作,并且在boot time加载时会间断。解决办法的一部分是将probe_mask=1选项赋给模块,假如你是手动加载模块,你需求输入:

# modprobe snd-hda-intel probe_mask=1

更有或许,你在文件/etc/modprobe.conf中放置这样相似的一行:options snd-hda-intel probe_mask=1

这告知modprobe每次在加载snd-hda-intel模块时包含probe_mask=1选项。现在的有些Linux版别将这一信息别离进/etc/modprobe.d下的不同文件中了,而不是放入modprobe.conf中。

/proc体系文件

Linux kernel相同经过/proc体系文件来展现了许多细节。为了阐明/proc,咱们首要需求扩展咱们关于文件的了解。除了以为文件便是存储在硬盘或许 CD或许存储空间上的耐久信息之外,咱们还应当把它了解为任何能够经过传统体系调用如:翻开、读、写、封闭等拜访的信息,当然它也能够被常见的程序拜访。

/proc之下的文件完全是kernel虚拟的一个部分,给咱们一个视角能够看到kernel内部的数据结构。实践上,许多Linux的陈述东西均能够很好地呈现在/proc下的文件中寻到的格局化版别的信息。比方,一列/proc/modules将展现一列当时加载的模块。

相同的,/proc/meminfo供给了关于虚拟存储体系当时状况的更多细节信息,而类如vmstat的东西则是以一种愈加可了解的办法供给了相同的一些信息;/proc/net/arp显现了体系ARP cache的当时内容,从指令行来说,arp -a显现的也是相同的信息。

特别有意思的是/proc/sys下的文件。/proc/sys/net/ipv4/ip_forward下的设置告知咱们kernel是否将转发IP数据包,也便是说是否扮演网关的效果。现在,kernel告知咱们这是封闭的:

# cat /proc/sys/net/ipv4/ip_forward

0

当你发现你能够对这些文件写入的时分,你会觉得愈加有意思。持续举例来说:

# echo 1 > /proc/sys/net/ipv4/ip_forward

将在运转的kernel中翻开IP 转发(IP forwarding)

除了运用cat和echo来查看和更正/proc/sys下的设置以外,你也能够运用sysctl指令:

# sysctl net.ipv4.ip_forward

net.ipv4.ip_forward = 0

这等同于:

# cat /proc/sys/net/ipv4/ip_forward

0

也等同于:

# sysctl -w net.ipv4.ip_forward=1

net.ipv4.ip_forward = 1

还等同于:

# echo 1 > /proc/sys/net/ipv4/ip_forward

需求留意的是,以这种办法你所做的设置改动只能影响当时运转的kernel的,当reboot的时分就不再有用。假如想让设置永久有用,将它们放置在 /etc/sysctl.conf文件中。在boot time时,sysctl将主动从头确认它在此文件下找到的任何设置。

/etc/sysctl.conf下的代码行大概是这样的:net.ipv4.ip_forward=1

功能调优(performance tuning)

有这样一个说法:/proc/sys下可写入的参数孕育了整个Linux功能调优的亚文化。我个人觉得这种说法有点过夸,但这儿会有几个你的确很想一试的比方:Oracle 10g的装置阐明( www.oracle.com/technology/obe/obe10gdb/install/linuxpreinst /linuxpreinst.htm)要求你设置一组参数,包含:kernel.shmmax=2147483648 这将共用存储器的巨细设置为2GB。(共用存储器是处理期内的通讯机制,答应存储单元在多个进程的地址空间内一起可用)

IBM ‘Redpaper’在Linux功能和调优方面的阐明(www.redbooks.ibm.com/abstracts/redp4285.html)在调教/proc/sys下的参数方面给出了不少主张,包含:vm.swappiness=100 这个参数操控着存储页怎么被交换到磁盘。

一些参数能够被设置然后进步安全性,如net.ipv4.icmp_echo_ignore_broadcasts=1 它告知kernel不用呼应%&&&&&%MP恳求,然后使得你的网络免受类如Smurf进犯之类的回绝服务器(denial-of-service)型进犯。

net.ipv4.conf.all.rp_filter=1 则是告知kernel加强入站过滤(ingress filtering)和出站过滤(egress filtering)

那么有没有一个阐明能包括这一切的参数?好吧,这有一行指令:# sysctl -a 它将展现一切的参数姓名和当时值。列表很长,可是你无法知道这些参数是做什么的。别的比较有用的参阅是Red Hat Enterprise Linux Reference Guide,对此有整章节的描绘,你能够从www.redhat.com/docs/manuals/enterprise 上下载。