0 导言

APT 进犯,即高档继续性要挟(Advanced PersistentThreat,APT),指安排或许小团体,使用先进的复合式进犯手法对特定的数据方针进行长时刻继续性网络进犯的进犯办法。APT是盗取中心材料为意图所发起的网络进犯和侵袭行为,其进犯办法比其他进犯办法更为荫蔽,在发起APT进犯前,会对进犯方针的事务流程和方针进行准确的搜集,发掘进犯方针受信系统和应用程序的缝隙。进犯者会针对性的进行悉心预备,了解被进犯者应用程序和事务流程的安全隐患,定位要害信息的存储办法与通讯办法,使整个进犯构成有意图、有安排、有预谋的进犯行为。因而传统的侵略检测技能难以应对。

1 APT进犯技能特色及对传统侵略检测技能的应战

APT进犯是结合了包含垂钓进犯、木马进犯、歹意软件进犯等多种进犯的高端进犯方法,整个进犯进程使用包含零日缝隙、网络垂钓、挂马等多种先进进犯技能和社会工程学的办法,一步一步地获取进入安排内部的权限。本来的APT进犯首要是以军事、政府和比较要害性的基础设施为方针,而现在现已更多的转向商用和民用范畴的进犯。从近两年的几起安全事情来看,Yahoo、Google、RSA、Comodo等大型企业都成为APT进犯的受害者。在2012年5月被俄罗斯安全组织发现的“火焰”病毒便是APT的最新开展方法,据国内相关安全组织通报,该病毒已于2012年6月侵略我国网络。

1.1 APT进犯的技能特色

APT进犯就进犯办法和方法而言,进犯者首要使用各种办法特别是社会工程学的办法来搜集方针信息。

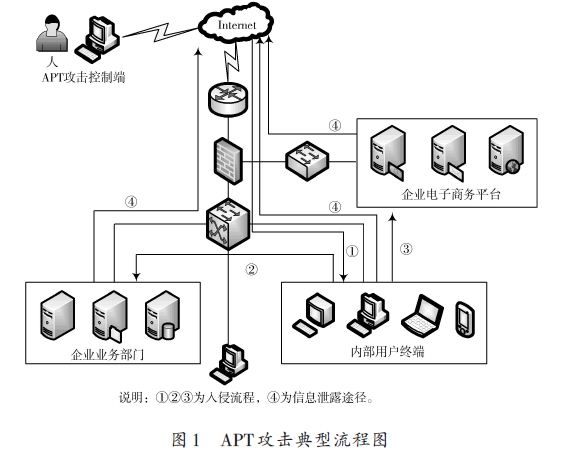

其进犯首要有根据互联网歹意软件的感染、物理歹意软件的感染和外部侵略等三个侵略途径,其典型流程图如图1 所示。就以2010 年影响规模最广的GoogleAurora(极光)APT进犯,进犯者使用便是使用交际网站,依照社会工程学的办法来搜集到方针信息,对方针信息拟定特定性的进犯浸透战略,使用即时信息感染Google的一名方针雇员的主机,经过自动发掘被进犯方针受信系统和应用程序的缝隙,造成了Google公司多种系统数据被盗取的严重后果。

从APT典型的进犯进程和几个事例来看,APT不再像传统的进犯办法找企业的缝隙,而是从人开端找薄缺点,很多结合社会工程学手法,选用多种途径来搜集情报,针对一些高价值的信息,使用一切的网络缝隙进行进犯,继续瞄准方针以到达意图,树立一种相似僵尸网络的长途操控架构,而且经过多信道、多科学、多级其他的团队继续浸透的办法对网络中的数据通讯进行监督,将潜在价值文件的副本传递给指令操控服务器检查,将过滤的灵敏秘要信息选用加密的办法进行别传[3].

1.2 APT进犯对传统检测技能的应战

现在,APT 进犯给传统侵略检测技能带来了两大应战:

(1)高档侵略手法带来的应战。APT进犯将被进犯方针的可信程序缝隙与事务系统缝隙进行了交融,因为其进犯的时刻空间和进犯途径不能确认的要素,因而在进犯方法上带来了很多的不确认要素,使得传统的侵略防护手法难以应对APT侵略手法。

(2)继续性进犯办法带来的应战。APT是一种很有耐性的进犯办法,进犯和要挟可能在用户环境中存在很长的时刻,一旦侵略成功则会长时刻埋伏在被进犯者的网络环境中,在此进程中会不断搜集用户的信息,找出系统存在的缝隙,选用低频进犯的办法将过滤后的灵敏信息使用数据加密的办法进行别传。因而在单个时刻段上APT网络行为不会发生异常现象,而传统的实时侵略检测技能难以发现其荫蔽的进犯行为。

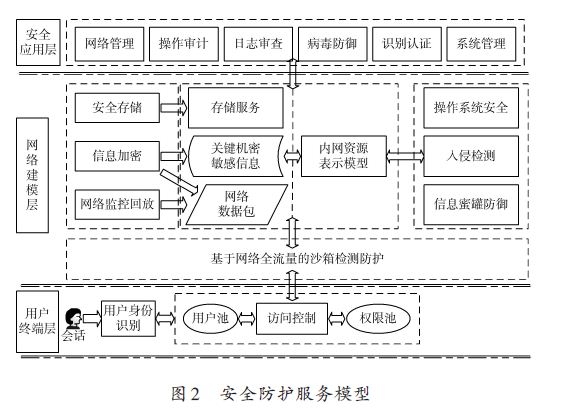

2 安全防护技能模型研讨

因为APT进犯办法是多变的,以往的APT进犯方法和事例并不具有详细的参考性,可是从多起APT进犯事例的特色中剖析来看,其进犯意图能够分为两方面:一是保密信息,即盗取被进犯者的灵敏秘要信息;二是搅扰用户行为两方面,即搅扰被进犯者的正常行为。就APT进犯进程而言,终究的节点都是在被进犯终端。因而防护的最首要的方针便是灵敏秘要信息不能被非授权用户拜访和操控。针对APT进犯行为,文中规划树立了一种根据静态检测和动态剖析审计相结合的拜访操控多维度防护模型,依照用户终端层、网络建模层和安全应用层自下而上地构建网络安全防护系统,如图2所示。