马 建 (中铁信弘远(北京)软件科技有限责任公司 高级工程师,北京 100038)

摘 要:为了削减物联网中的数字签名计划的核算开支,保护灵敏签名内容,在剖析物联网的安全需求的根底 上,依据SM2算法,提出物联网安全数字签名计划。经过运用高效安全的对称加密算法,确保了签名内容的机 密性;运用椭圆曲线进行结构,提高了计划的核算功率,可以满意物联网环境中轻量化要求。剖析标明,该方 案具有音讯的保密性、完好性、抗否定性和抗假造型等特色。

关键词:物联网;安全;SM2;数字签名;隐私保护

0 导言

物联网(IoT)是由相互衔接的物体、服务、人员 和设备构成的调集,可以完成不同范畴的信息交互及数 据同享。物联网有许多应用范畴,从个别环境到企业环 境[1]。近年来,因为射频辨认(RFID)和无线传感器网 络(WSN)技能的前进,物联网得到飞速开展。尽管 物联网给人们日子带了了便当,但与传统的互联网体系 相似,各种安全进犯随之而来,严重影响了物联网开展 和人们的隐私安全。

本文首要剖析物联网的安全需求,然后介绍了结构 根底SM2数字签名计划,并给出了安全数字签名的详细 结构,最终进行了安全性剖析。

1 相关根底

1.1 物联网安全需求

物联网的根本安全方针包含通用网络体系中的秘要 性,完好性和可用性。可是,物联网因为设备的异构 性、核算和通讯资源受限等问题,也使其具有通用体系 不一样的安全问题。物联网面对的安全应战可大致分为两大类:结构性应战和安全性应战[2]。结构性应战源于 物联网本身的异构性和泛在性,安全性应战与体系的原 理、功用相关,其根本方针便是运用强制机制构建安全 网络。处理结构性应战一般需求考虑无线通讯、可扩展 性、能量和散布结构等要素,而处理安全应战则需求考 虑身份验证、秘要性、端到端安全性、完好性等问题, 安全机制有必要强制贯穿于从体系开发到运营的全生命周 期[3]。

常见的安全需求包含:一切物联网设备上运转的 软件须经过授权;在敞开IoT设备进行数据搜集和发送 前,网络有必要对其对进行身份验证;因为物联网设备计 算与存储资源受限,有必要运用防火墙网络以过滤定向 到设备的数据包;物联网设备的更新和补丁应为以不增 加额定带宽耗费的方法装置。

整体而言,物联网的安全需求包含以下几个方面。

1)秘要性

确保数据安全且仅可供授权用户运用。在物联网 中,用户可以是人、机器、服务、内部方针(网络中的 设备)和外部方针(非网络中的设备)。例如,有必要确保传感器不会将其搜集到的数据泄漏给邻近节点[4]。另 一个考虑的秘要性问题是怎么办理数据,重要的是物联 网用户要意识到数据办理机制应用于进程或人员办理, 确保数据全程遭到保护[5]。

2)完好性

因为物联网依据许多不同设备之间交流数据,因而 有必要确保数据的准确性;数据是来自正确的发件人,并 确保数据在传输中未被篡改数据,或被有意、无意地干 扰。尽管可以经过运用防火墙和协议来办理数据流量, 但因为物联网节点核算和通讯资源受限,并不能确保端 点的安全性,所以有必要考虑其他机制以完成完好性。

3)可用性

物联网的愿景是衔接尽或许多的智能设备,以完成 物联网用户一切数据随时可用。可是,数据不是物联网 的仅有部分,设备和相关服务有必要也可以在需求时随时 拜访。支撑可用性的方法既或许需求运用容错机制等通 用方法,也需求考虑依据暗码学的机制。

4)可认证性

物联网中的每个方针都应该可以被其他方针辨认和 辨别,但因为物联网本身的特性使得辨认和辨别具有挑 战性,这其间会涉及到设备、人、服务提供商等多品种 型的实体,规划的辨别机制需求兼容异构体系的各种实 体类型。此外,也需求考虑到有时方针或许需求与其他 事前没有同享信息的实体进行交互等特别场景[6]。

5)轻量化

除了惯例的安全方针,考虑到物联网节点一般为资 源受限设备,所以轻量化也是规划安全机制需求考虑 的要素。因而,在规划和完成相应的加密、认证、完好 性验证等协议或算法时,要尽或许运用核算资源耗费较 小的计划,直接将传统的安全计划套用在物联网中并不 可取。

1.2 SM2数字签密算法

SM2数字签名算法[7]包含密钥发生、签名生成、签 名验证3个算法:

● 密钥发生

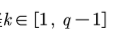

1) 随机选取隐秘d  ;

;

2) 核算 , 并将 P=dG 作为公钥揭露,d 作为私钥保存。

● 签名生成

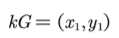

3) 签名者选取随机数 ,核算

,核算 。

。

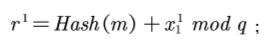

4) 核算  ,其间 m 是 待签名的音讯,Hash为单向哈希函数;若 r= 0 或r+ k=q,则从头选取随机数k。

,其间 m 是 待签名的音讯,Hash为单向哈希函数;若 r= 0 或r+ k=q,则从头选取随机数k。

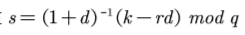

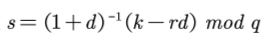

5) 核算 ;若s= 0, 则从头选取随机数k;不然,将r, s作为签名成果。

;若s= 0, 则从头选取随机数k;不然,将r, s作为签名成果。

● 签名验证

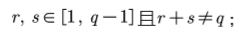

6) 验证者接收到m和r,s后,先查看是否满意 然后核算

然后核算

7) 核算  判别r与是否持平,若二者持平则签名验证经过,不然验证失利。

判别r与是否持平,若二者持平则签名验证经过,不然验证失利。

2 依据SM2的物联网安全签名计划

假定物联网中的某节点A需求对音讯m进行签名, 然后发给另一节点B验证。一起,音讯m内容归于灵敏 信息,因而m不能泄漏给第三方。传输的网络为非安全 网络,因而传输进程中或许存在各品种型的进犯者,方 案的体系模型如图1所示。

为了完成可以保护音讯内容的签名,本文规划了基 于SM2数字签名计划。在计划中,除了物联网节点外,还有1个可信第三方——密钥生成中心(KGC),首要负 责注册保护各个节点的公钥,物联网中的一切节点在加 入体系时首要向KGC提交公钥和其他必要信息进行注 册。本计划的算法依据SM2数字签名算法进行结构,因 此与SM2数字签名算法相似,包含体系初始化、密钥生 成、签名生成、签名验证4个过程,详细如下。

1)体系初始化

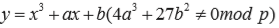

首要挑选1个大于160位的大素数p,然后挑选一条 椭圆曲线 ,挑选阶为 n的基点(生成元)G。挑选1个安全的对称加密算法,如 SM4,为描绘便利起见,本计划中简写为E,对应的解 密算法为D。挑选一个安全的hash函数,如SM3,本方 案中简记为H。

,挑选阶为 n的基点(生成元)G。挑选1个安全的对称加密算法,如 SM4,为描绘便利起见,本计划中简写为E,对应的解 密算法为D。挑选一个安全的hash函数,如SM3,本方 案中简记为H。

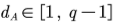

2)密钥生成

A随机挑选  作为其私钥,并核算其公钥PA=dAG;B随机挑选

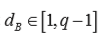

作为其私钥,并核算其公钥PA=dAG;B随机挑选 作为其私钥,并 核算其公钥PB=dBG。然后,A和B别离在KGC中进行 注册。

作为其私钥,并 核算其公钥PB=dBG。然后,A和B别离在KGC中进行 注册。

3)签名生成

设待签名的音讯为m,A将对其进行签名并发送给B 进行验证。

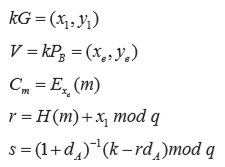

A随机挑选 ,然后别离核算

,然后别离核算

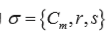

则关于音讯m的签名为  ,A将 σ 发送 给B。

,A将 σ 发送 给B。

4)签名验证

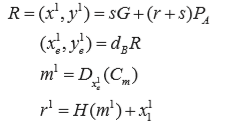

B收到 σ 后,首要别离核算

判别r与r1是否持平,假如持平则承受该签名。

3 计划剖析

1) 完好性

因为在本计划中运用了安全哈希函数H,假如音讯 m在加密进程中损坏,或许在签名传输进程中Cm遭到损 坏,那么验证者B核算出的m1与m不相同,依据哈希函 数的抗磕碰原理,得出的哈希值必定不同,从而导致r 与r1不持平,签名验证无法经过。因而,本计划的完好 性得到确保。

2) 秘要性

本计划的首要方针便是确保签名内容的秘要性,即 除了设定的验证者B外的其他任何实体,都无法获悉 σ 中的签名音讯m。事实上,若进犯者经过 σ 来揣度其 对应的音讯m,最直接的方法便是经过破解Cm 来推导 m,但本计划中选用的是如SM4等安全对称加密算法, 因而,进犯者的无法在有用时间内推导出加密内容m。

3) 不行否定性

假如A企图对其关于m的签名 σ 进行否定,因为本 计划中依据SM2签名计划进行结构,因而本计划可以 满意存在性不行假造特性,除了A以外的任何人都不行 能假造出另一个与m不同的音讯m* ,使其签名为 σ 。 因而,A不能对其生成的关于m的签名 σ 进行否定。据 此,本计划完成了不行否定性。

4) 轻量化

本签名计划依据SM2数字签名计划进行结构,而 SM2数字签名计划依据安全椭圆曲线完成。众所周知, 椭圆曲线暗码具有极高的核算功率,在椭圆曲线暗码算 法中运用160位的密钥,即可取得相当于RSA中的1 024 位密钥的安全强度。因而,本计划具有轻量级特色,适 用于物联网环境。

4 定论

本文在剖析物联网的安全需求的根底上,考虑到物 联网环境中节点核算与通讯资源受限、节点动态改变等 特色,依据SM2算法结构了一种安全数字签名计划。方 案运用高效安全的对称加密算法确保签名内容的秘要 性,依据SM2的签名确保了计划的高效性,因而,本方 案彻底适用于物联网环境下对灵敏内容进行数字签名的安全需求。

参考文献:

[1] SAMIE F, BAUER L, HENKEL J. IoT technologies for embedded computing: A survey[C].Proceedings of the Eleventh IEEE/ACM/IFIP International Conference on Hardware/Software Codesign and System Synthesis. ACM, 2016: 8.

[2] MAHALLE P N, ANGGOROJATI B, PRASAD N R, et al. Identity authentication and capability based access control (iacac) for the internet of things. J. of Cyber Security and Mobility, 2013,1:309-348.

[3] LEO M, BATTISTI F, CARLI M, et al. A federated architecture approach for Internet of Things security[C].Euro Med Telco Conference (EMTC),15,2014.

[4] FAROOQ M, WASEEM M, KHAIRI A, et al. A Critical Analysis on the Security Concerns of Internet of Things (IoT). Perception, vol. 111, 2015.

[5] KHAN M A, SALAH K. IoT security: Review, blockchain solutions, and open challenges[J]. Future Generation Computer Systems, 2018,(82):395-411.

[6] ROMAN R, ZHOU J, LOPEZ J. On the features and challenges of security and privacy in distributed internet of things.ComputerNetworks, 2013,57:22662279.

[7] 尚铭,马原,林璟锵,等. SM2椭圆曲 线门限暗码算法[J]. 暗码学报, 2014, 1(2):155–166.

本文来源于科技期刊《电子产品世界》2020年第03期第27页,欢迎您写论文时引证,并注明出处。