产品在出厂后往往都会对芯片进行软硬件加密,要想山寨产品需求破解芯片,然而对已加密的芯片进行解密,一般需求拆解芯片,剖析其内部总线结构,破解周期长,费用贵重。但许多时分代码往往是在出产时走漏的,本文将介绍怎么在出产时防止代码走漏。

有许多企业在产品研制完结后,一般挑选代工厂进行批量出产,代码的安全性尤为重要。为了防止工厂直接触摸代码,一般会在编程器上树立加密工程,对烧录文件进行加密维护,再将加密后的工程发给代工厂出产,杜绝了文件被直接走漏的或许。

图1 工程加密

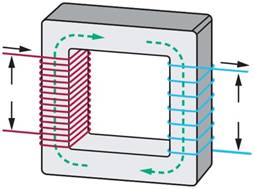

传统的烧录方法为擦除—编程—校验—加密,该方法能够确保芯片在烧录完结后处于加密状况,在必定程度上杜绝了代码走漏的或许性,但并非无懈可击,只需一个小动作就能够容易盗取芯片内部的代码,例如,烧录履行完擦除—烧写后,在校验的时分将板子(芯片)从编程器的衔接中断开,使烧录没有履行到加密阶段,此刻的芯片处于烧写完结但未加密的状况,随意一个编程器就能够读取其内部的代码,然后导致代码走漏。

图2 传统烧录方法

为了处理这个问题,P800isp编程器供给了灵敏修改的组合装备,组合中的操作能够恣意增减、调整履行次序。为了防止出产中代码走漏,能够将组合次序调整为擦除—加密—编程—校验,在编程之前先加密,这样能够确保编程完结后,芯片一旦产生复位(或掉电),加密就会收效,制止读取内部代码。当然,该方法也需求芯片自身的支撑,有些芯片一旦履行加密,就会当即收效,如MicroChip的P%&&&&&%系列芯片、ATMEL的ATSAM4C系列芯片等等,只能运用传统的烧录方法。

图3 自定义安全加密方法