网络安全域是指同一体系内有相同的安全维护需求、相互信任,并具有相同的安全拜访操控和鸿沟操控战略的子网或网络,相同的网络安全域同享相同的安全战略。网络安全域从广义上可理解为具有相同事务要求和安全要求的IT体系要素的调集。

网络安全域从大的方面一般可区分为四个部分:本地网络、长途网络、公共网络、同伴拜访。传统的安全域之间需求设置防火墙以进行安全维护。本地网络域的安全内容有:桌面办理、使用程序办理、用户账号办理、登录验证办理、文件和打印资源办理、通讯通道办理以及灾祸康复办理等与安全相关的内容。长途网络域的安全内容为:安全长途用户以及长途办公室对网络的拜访。公共网络域的安全内容为:安全内部用户拜访互联网以及互联网用户拜访内网服务。同伴拜访域的安全内容为:确保企业合作同伴对网络的拜访安全,确保传输的可靠性以及数据的真实性和机密性。

一个大的安全域还可根据内部不同部分的不同安全需求,再区分为许多小的区域。一般在区分安全域之前,还应先把一切的计算机进行分组。分好组后,再把各个组放到相应的区域中去,如鸿沟DNS和鸿沟Web,都可放到鸿沟防护区域(即所谓的DMZ区域)中去。为了更为细粒度地对网络进行拜访操控,在区分安全域后,能够持续在安全域下区分若干子安全域,子安全域不能独自创立,有必要归于某个安全域,子安全域之间能够相互堆叠。计算机分组并区分到不同的安全区域中后,每个区域再根据分组区分为几个子网。每个组的安全性要求和设置是不相同的。区域区分后,就可规划不同区域间的通讯机制,如答应和回绝的通讯流量、通讯安全要求以及技能、端口弛禁等。如公网到中心网通讯,有必要经过VPN,而且要经过双因子验证(需求智能卡、口令)进行身份验证,身份合法后再选用IP Sec进行加密通讯。欢迎转载,本文来自本站网(www.elecfans.com)

传统安全域的拜访办理

在根据传统安全域的拜访操控体系模型中,有以下几个首要模块:

• ID办理模块:用户信息办理模块,供给用户信息的增加、删去和修正等功能,会集办理企业网络中的用户,一起,能够将用户按权限进行分组、分人物,然后使用组和人物对特定用户调集进行办理;

•安全域办理模块:办理用户区分的安全域和子安全域信息,用户能够增加、删去和修正安全域以及子安全域,能够装备安全域之间的拜访操控联系,比如在拜访安全域A的时分,不能一起拜访安全域B等;

•拜访战略办理模块:办理用户与安全域、子安全域之间的拜访操控联系,界说用户在什么时间、什么地址能够拜访哪些安全域等;

•Web服务办理:为用户供给Web服务,用户经过Web服务进行身份认证以及安全域的拜访和退出等;

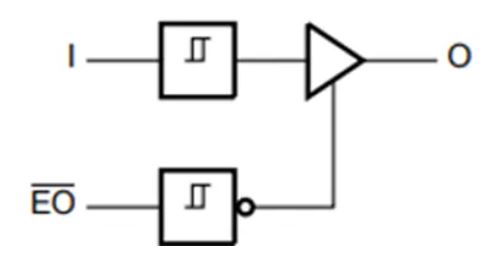

•通讯渠道:首要是经过SSH、Telnet对防火墙进行装备,为用户翻开指定的ACL拜访;

•勘探模块:勘探用户PC是否在线,勘探方法能够选用ARP、ICMP、SAMBA等协议。

在根据传统安全域的拜访操控体系下,用户接入网络、拜访网络资源的过程如下:

•第0步:用户接入网络,直接拜访安全域失利,因为防火墙ACL默许制止用户拜访此安全域;

•第1步:用户经过Web浏览器拜访安全域办理服务器IP或URL;

•第2步:用户在身份认证页面输入身份信息,安全域办理服务器对用户进行认证,认证成功则持续,认证失利需从头认证;

•第3步:用户认证成功后,安全域办理服务器使用办理员装备的拜访战略将用户可拜访域显现给用户;

•第4、5步:用户挑选登录其要拜访的安全域,安全域办理服务器经过网络连接敞开用户PC对安全域(或子安全域)的ACL;

•第6步:用户成功拜访其登录的安全域;

•第7步:当用户退出安全域后,安全域办理服务器将下发给防火墙的ACL吊销。一起,假如在线勘探模块勘探到用户下线或许用户IP-MAC产生改动的时分,也会吊销其为此IP下发的ACL。

动态安全域助力大型企业

根据传统安全域的拜访操控体系模型是企业网在开展过程中构成的通用形式,在中小型企业、事务专业性较强和地域散布不广的大中型企业中都有很好的完成。但在事务高度杂乱、地域高度涣散且地域及事务均呈穿插状、人员很多的大型或超大型企业集团中,信息体系广泛选用散布式或会集散布式布置,传统的安全域模型结构也被很多仿制,其总部结构和分支机构安全域模型穿插,跟着人员事务改动性的增强和企业重组或事务快速胀大,承载网和事务网鸿沟日益含糊,拜访办理模型也随之日益杂乱,安全域或安全子域的改动频频,ACL操控或根底安全战略日益胀大,随之带来的管控杂乱性使网络办理员面对巨大工作量和智力应战。某大型企业集团早在2005年就开端施行安全域,但跟着上述情况的呈现,安全域鸿沟不断改动,其安全域逐步改动成为30多个,子域多达上百个,其中心交流机上的ACL就达1000余条,矩阵别离表的逻辑性也逐步彻底不可读,终究导致其安全域区分的失利。

安全域的中心便是经过一系列的规矩操控,到达特定网络群组依照指定规矩拜访指定群组的联系,其组群需求具有相同的安全拜访操控和鸿沟操控战略的子网或网络。传统模型较为简单在会集布置的单一结构中完成,其组群成员的权责改动一般也需求对相应规矩做调整。假定将组群成员动态的改动和子域调整与子网区分动态结合,就能够完成根据传统杂乱安全域结构上的动态调整,然后完成根据传统安全域根底上的动态安全域的模型结构。

在根据动态安全域的拜访操控体系下,用户接入网络、拜访网络资源的过程如下:

•第0步:用户接入网络,直接拜访安全域失利,因为强制器没有告诉接入交流机翻开网络端口,默许用户拜访阻隔域A,做身份请求;

•第1步:用户身份认证成功,强制器翻开接入端口,做安全合规性检测,默许拜访阻隔域B,做安全合规性完善;

•第2步:合规性查看经过,用户从阻隔域B中划出到公共拜访域;

•第3步:用户身份信息传送给安全域办理服务器,安全域办理服务器拜访服务域操控器,服务域操控器从人力资源数据库权责矩阵同步列表中生成用户安全域列表,并告诉用户;

•第4步:用户挑选登录其要拜访的服务,安全域操控器根据安全域列表,告诉网管操控域服务器,网管操控器告诉网络交流域;

•第5步:网络交流域生成操控列表,生成VLAN及VCL组合,告诉交流设备,生成拜访域操控阻隔通道;

•第6步:服务操控服务器经过交流域,告诉相应安全域做对应权责匹配;

•第7步:用户拜访所需安全域的服务;

•第8步:当用户退出安全域后,安全域办理服务器将下发给交流用户的VLAN及ACL吊销。一起,假如在线勘探模块勘探到用户下线或许用户进行危险性违规性操作或IP-MAC产生改动的时分,也会告诉交流域吊销其为此身份下发的IP、VLAN及ACL,进行阻隔;假如在线勘探模块勘探到用户进行攻击性或高危损坏性操作,告诉交流域吊销其为此身份下发的IP、VLAN及ACL,并一起封闭端口防止侵略损坏。

安全域是根据网络和体系进行安全查看和评价的根底,安全域的区分是企业网络抗浸透的有用防护方法,安全域鸿沟是灾祸产生时的按捺点,一起安全域也是根据网络和体系进行安全建造的布置根据。动态安全域在传统安全域惯例手法的根底上,将网络成员权责与安全子域和子网区分动态结合,一起将网络动态接入和用户权责矩阵有机结合,成为大型或超大型企业网络的有用管控手法。当然,上述安全域办理体系也有需求改进的部分,如网络设备的动态管控。因为网络设备厂商的多样化导致指令处理十分杂乱,此模型对网络设备具有较高要求,并需求网络设备一致性或很多针对性网络操控的二次开发,一起面对构架杂乱、施行周期长、本钱较高级难题,首要原因是现如今还没有这方面的业界或企业规范。不过跟着网络安全的进一步开展,这方面问题有望得到改进。